Sansan DSOC研究員の前嶋です。「つながりに効く、ネットワーク研究小話」の第9回です。梅雨入りして気分が塞ぎがちですが、そんな時は近所の公園まで紫陽花の写真を撮りに行くと、少しだけ気分が晴れやかになりますね。

さて、今回は、「闇のネットワーク」を題材に、社会ネットワーク分析の応用に関する話をします。

社会ネットワーク分析を応用する

社会ネットワーク分析は、単に学術的研究だけにとどまらず、実世界における応用のポテンシャルが非常に高い領域です。

例えば、DSOC R&Dでは、Sansan Labsという実験的なサービスプラットフォームにおいて、名刺ネットワークが持つ価値を訴求していこうとしています。

その中の一つである「ビジネスマンタイプ分析」というサービスでは、社外との名刺交換の傾向や、共通名刺から推定した社内のネットワークの情報から、その人がどういうネットワーキングをする人物なのかを判定する機能を提供しています。

世界には他にも社会ネットワーク分析を様々な方面に応用する試みがあります。今回は、「闇のネットワークに迫る」というタイトルで、その一例を紹介しようと思います。前編では「闇のネットワーク」の概要について、後編ではそれに対する介入について解説します。

闇のネットワークとは?

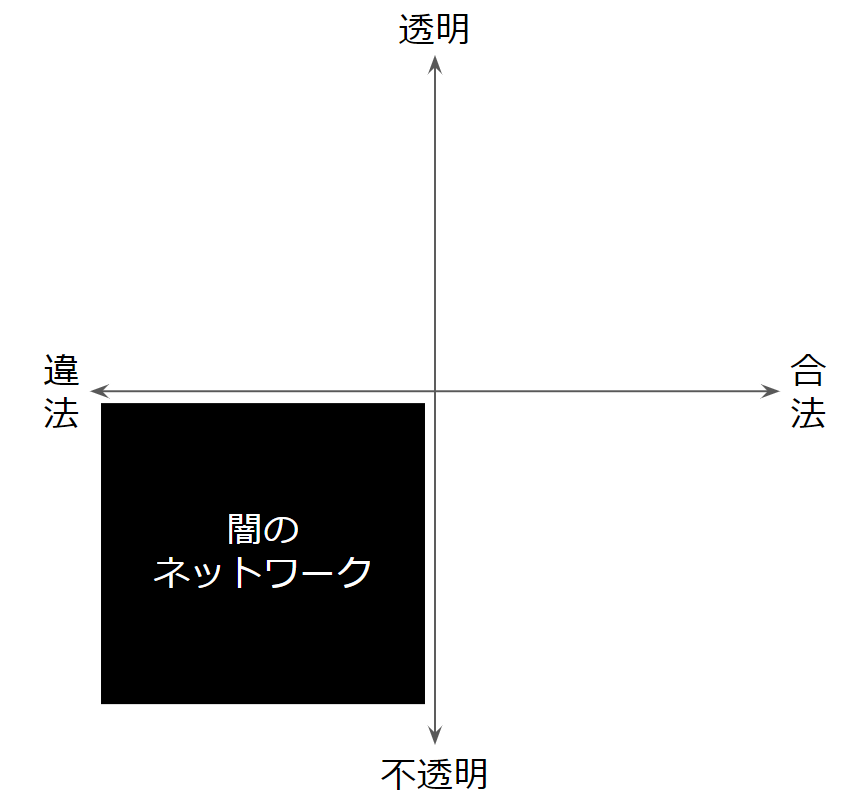

社会ネットワークは、外部から見て「透明(overt) or 不透明(covert)」という軸と、その活動が「合法(legal) or 違法(illegal)か」という軸から整理することが可能です(Cunningham et al. 2016)。

例えば、政府の審議会などは、誰がメンバーであるかが明示されており、議事録も公開されることが多いため、「透明」で「合法」なネットワークと言えます。また、映画『007』『ミッション・インポッシブル』シリーズに登場するような諜報機関は、公的な機関でありながらも、その素性が知られることは避けられるため、「不透明」で「合法」なネットワークと言えます。

このような図式の中で、闇のネットワーク(dark network)とは、麻薬の売人のネットワークやテロリストのネットワークなど、「不透明」かつ「違法」な活動を行っているような組織のネットワークを指します。

闇のネットワークに対して、事前に非合法的なネットワーク組織の動きを察知し、それを抑止したり、組織を瓦解させるための手段として社会ネットワーク分析が注目されています(Roberts and Everton 2011)。

「結束」と「隠密」のバランス

闇のネットワークの最も重要な特徴とは何でしょうか? それは、「結束」と「隠密」のバランスを取る必要があるということです。闇のネットワークからなる組織は、違法な活動の目的を達成するために、それ自体結束したチームとして動きながらも、計画が察知されないように密かに行動する必要があります。このテーマに関連する重要な研究が、9.11事件のハイジャック犯の間での社会ネットワークを可視化・分析した研究です(Krebs 2002)。

研究者らは、9.11事件の直後、新聞社などが発表した情報から、実行犯らの社会ネットワークを可視化しました。出身地域や学校などの共通点をもとに、19名のハイジャック犯の間の関係を同定したのです。その結果、2つのことがわかりました。1つ目は、メンバー全体に一つの強力な共通点があるわけではないものの、部分的に出身地域や軍隊で既知のつながりを持っていることです。2つ目は、全体のネットワークは非常に平均パス長が長く(4.75)、組織全体としてはそこまで密なネットワークではないことです。しかし、このような疎なネットワークでは、お互いにどんな役割があるのかを知ったり、計画を練り、実行に移すことは困難です。

では、テロリストたちはどのように統率をとっていたのでしょうか? 実は、彼らは事件の実行前にラスベガスでミーティングをしていました。これを踏まえると、ネットワークの平均パス長は2.79となり、40%も短くなります。この会合が「ショートカット」となり、各グループの代表者同士をつなげ、ネットワークのパス長を小さくする役割を担っていたのです。

前述したように、メンバーは部分的には、同じ学校や地域などで事前に知り合っており、強い信頼で結ばれていました。これはつまり、メンバー間で信頼を形成するために何度も接触をする必要がなかったということです。既知の関係でつながっていたため、プランを練るために必要最低限の接触に抑えることが可能になったのです。

さて、ここまでは「闇のネットワーク」の特徴について紹介してきました。後編では、闇のネットワークに対して、社会ネットワーク分析を用いてどう介入するのか?について解説します。

【参考文献】

- Cunningham, D., Everton, S., & Murphy, P. (2016). Understanding dark networks: A strategic framework for the use of social network analysis. Rowman & Littlefield.

- Krebs, V. E. (2002). Mapping networks of terrorist cells. Connections, 24(3), 43-52.

- Roberts, N., & Everton, S. F. (2011). Strategies for combating dark networks.